Výběr modelu integrace Microsoft Entra

Microsoft Entra ID je adresářová služba navržená pro cloudové a webové aplikace, které sdílí některé funkce s tradičními nasazeními služby AD DS. IT tým společnosti Contoso může implementovat ID Microsoft Entra a synchronizovat místní identity s cloudem. Tyto kroky umožní zaměstnancům společnosti Contoso používat jednotné přihlašování pro přístup k místním prostředkům i k souvisejícím prostředkům ve svém tenantovi Azure.

IT tým může pomocí Microsoft Entra ID zvýšit produktivitu zaměstnanců, zjednodušit IT procesy a zlepšit zabezpečení pro přijímání různých cloudových služeb. Zaměstnanci společnosti Contoso mají přístup k online aplikacím pomocí jednoho uživatelského účtu. Společnost Contoso může také provádět centrální správu uživatelů pomocí známých rutin prostředí Windows PowerShell. Je také vhodné poznamenat, že protože ID Microsoft Entra je vysoce škálovatelné a vysoce dostupné podle návrhu, IT tým nebude muset udržovat související infrastrukturu nebo se starat o zotavení po havárii.

Jako součást Azure může Microsoft Entra ID podporovat vícefaktorové ověřování jako součást celkové strategie přístupu pro cloudové služby, čímž poskytuje další vrstvu zabezpečení. Řízení přístupu na základě role (RBAC), samoobslužné heslo, správa skupin a registrace zařízení poskytují řešení pro správu identit připravená pro podniky. Microsoft Entra ID také poskytuje rozšířenou ochranu identit kromě rozšířeného vytváření sestav a upozorňování, které vám můžou pomoct efektivněji rozpoznat hrozby.

Přehled ID Microsoft Entra

Microsoft Entra ID je součástí nabídky PaaS (platforma jako služba) a funguje jako adresářová služba spravovaná Microsoftem v cloudu. Nejedná se o součást základní infrastruktury, kterou vlastní a spravuje zákazníci, ani se nejedná o nabídku IaaS. I když to znamená, že máte menší kontrolu nad jeho implementací, znamená to také, že nemusíte vyhradit prostředky na jeho nasazení nebo údržbu.

S Id Microsoft Entra máte také přístup k sadě funkcí, které nejsou nativně dostupné ve službě AD DS, jako je podpora vícefaktorového ověřování, ochrany identit a samoobslužného resetování hesla. Microsoft Entra ID můžete použít k zajištění bezpečnějšího přístupu ke cloudovým prostředkům pro organizace a jednotlivce:

- Konfigurace přístupu k aplikacím

- Konfigurace jednotného přihlašování ke cloudovým aplikacím SaaS

- Správa uživatelů a skupin

- Zřizování uživatelů

- Povolení federace mezi organizacemi

- Poskytování řešení správy identit

- Identifikace nepravidelné přihlašovací aktivity

- Konfigurace vícefaktorového ověřování

- Rozšíření existujících implementací místní Active Directory na ID Microsoft Entra.

- Konfigurace proxy aplikací pro cloudové a místní aplikace

- Konfigurace podmíněného přístupu pro uživatele a zařízení

Tenanti Microsoft Entra

Na rozdíl od místní služby AD DS je Microsoft Entra ID víceklientských návrhů a implementuje se speciálně pro zajištění izolace mezi jeho jednotlivými instancemi adresáře. Jedná se o největší světový víceklientský adresář, který hostuje více než milion instancí adresářových služeb s miliardami žádostí o ověření za týden. Termín tenant v tomto kontextu obvykle představuje společnost nebo organizaci, která si zaregistrovala předplatné cloudové služby Microsoftu, jako je Microsoft 365, Microsoft Intune nebo Azure. Každá z nich používá Microsoft Entra ID.

Z technického hlediska však tenant termínu představuje jednotlivou instanci Microsoft Entra. V rámci předplatného Azure můžete vytvořit více tenantů Microsoft Entra. Pokud chcete otestovat funkce Microsoft Entra v jednom tenantovi, aniž by to mělo vliv na ostatní, může být vhodné mít více tenantů Microsoft Entra.

Poznámka

V každém okamžiku musí být předplatné Azure přidružené k jednomu a pouze jednomu tenantovi Microsoft Entra. Stejného tenanta Microsoft Entra ale můžete přidružit k několika předplatným Azure.

Každému tenantovi Microsoft Entra je přiřazen výchozí název domény DNS, který se skládá z jedinečné předpony. Předpona je odvozena od názvu účtu Microsoft, který používáte k vytvoření předplatného Azure, nebo explicitně při vytváření tenanta Microsoft Entra a za ním následuje onmicrosoft.com přípona. Přidání aspoň jednoho vlastního názvu domény do stejného tenanta Microsoft Entra je možné a běžné. Tento název využívá obor názvů domény DNS, který vlastní odpovídající společnost nebo organizace; například Contoso.com. Tenant Microsoft Entra slouží jako hranice zabezpečení a kontejner pro objekty Microsoft Entra, jako jsou uživatelé, skupiny a aplikace.

Charakteristiky ID Microsoft Entra

I když id Microsoft Entra má mnoho podobností se službou AD DS, existuje také mnoho rozdílů. Je důležité si uvědomit, že použití Microsoft Entra ID není stejné jako nasazení řadiče domény AD DS na virtuálním počítači Azure a jeho následné přidání do místní domény.

Při porovnávání MICROSOFT Entra ID se službou AD DS je důležité si uvědomit charakteristiky Microsoft Entra, které se liší od služby AD DS:

- Microsoft Entra ID je primárně řešení identit a je určené pro internetové aplikace pomocí komunikace HTTP (port 80) a HTTPS (port 443).

- Microsoft Entra ID je adresářová služba s více tenanty.

- Uživatelé a skupiny Microsoft Entra se vytvářejí v ploché struktuře a neexistují žádné organizační jednotky (OU) ani objekty zásad skupiny (GPO).

- Nemůžete se dotazovat na MICROSOFT Entra ID pomocí PROTOKOLU LDAP; Místo toho Microsoft Entra ID používá rozhraní REST API přes HTTP a HTTPS.

- Microsoft Entra ID nepoužívá ověřování Kerberos; místo toho k ověřování používá protokoly HTTP a HTTPS, jako je SAML (Security Assertion Markup Language), Federace webových služeb (WS-Federation) a OpenID Connect. K autorizaci také používá Open Authorization (OAuth).

- ID Microsoft Entra zahrnuje federační služby a mnoho služeb třetích stran je federované s Microsoft Entra ID a důvěřuje jim.

Možnosti integrace Microsoft Entra

Malé organizace, které nemají místní adresář, jako je služba AD DS, můžou plně spoléhat na ID Microsoft Entra jako ověřovací a autorizační službu. Počet těchto organizací je ale stále malý, takže většina společností hledá způsob integrace místní služby AD DS s Microsoft Entra ID. Microsoft nabízí správu identit a přístupu v cloudovém měřítku prostřednictvím Microsoft Entra ID, které nabízí několik možností integrace služby AD DS s Azure. Tyto možnosti jsou popsány v následující tabulce.

| Možnosti | Popis |

|---|---|

| Rozšíření místní služby AD DS do Azure | Díky této možnosti hostujete virtuální počítače v Azure, které pak zvýšíte na řadiče domény ve vaší místní službě AD DS. |

| Synchronizace místní služby AD DS s Microsoft Entra ID | Synchronizace adresářů šíří uživatele, skupinu a kontaktní informace do Microsoft Entra ID a udržuje tyto informace synchronizované. V tomto scénáři uživatelé používají pro přístup ke cloudovým a místním prostředkům různá hesla a procesy ověřování jsou oddělené. |

| Synchronizace služby AD DS s ID Microsoft Entra pomocí synchronizace hodnot hash hesel | V tomto přístupu místní služba AD DS synchronizuje objekty s ID Microsoft Entra, ale také odesílá hodnoty hash hesel pro uživatelské objekty do Microsoft Entra ID. Díky této možnosti mají uživatelé přístup k aplikacím a prostředkům pracujícím s Microsoft Entra ID tím, že poskytnou stejné heslo jako jejich aktuální místní přihlášení. Pro koncové uživatele tento přístup poskytuje stejné přihlašovací prostředí. |

| Implementace jednotného přihlašování mezi místní službou AD DS a Microsoft Entra ID | Tato možnost podporuje největší škálu integračních funkcí a umožňuje uživateli přihlásit se k Azure po ověření prostřednictvím místní služby AD DS. Technologie, která tuto funkci poskytuje, se nazývá federace, kterou můžete implementovat pomocí Active Directory Federation Services (AD FS) (AD FS). Služba AD FS spoléhá na sadu federačních serverů a proxy serverů, které mají podobu služby role serveru webové proxy aplikací. Jako alternativu k nasazení služby AD FS můžete také použít předávací ověřovací technologii, která poskytuje téměř stejné výsledky jako služba AD FS. Nepoužívá ale webovou proxy aplikací a vyžaduje méně složitou infrastrukturu než SLUŽBA AD FS. |

Adresář Microsoft Entra není rozšířením místního adresáře. Je spíše jeho kopií, která obsahuje stejné objekty a identity. Změny provedené v těchto položkách v místním prostředí se zkopírují do ID Microsoft Entra, ale změny provedené v ID Microsoft Entra se nereplikují zpět do místní domény.

Tip

Můžete také použít ID Microsoft Entra bez použití místního adresáře. V tomto případě microsoft Entra ID funguje jako primární zdroj všech informací o identitě, nikoli jako obsahující data replikovaná z místního adresáře.

Plánování integrace Microsoft Entra

Když pracovníci IT ve společnosti Contoso implementují cloudovou službu nebo aplikaci ve svém IT prostředí, obvykle chtějí pro své místní a cloudové aplikace používat jedno úložiště identit. Pomocí synchronizace adresářů můžou připojit místní službu AD DS s ID Microsoft Entra.

Co je synchronizace adresářů?

Synchronizace adresářů umožňuje synchronizaci mezi místní službou AD DS a ID Microsoft Entra pro uživatele, skupiny a kontakty. V nejjednodušší podobě nainstalujete komponentu synchronizace adresářů na server ve vaší místní doméně. Pak zadáte účet s přístupem správce domény a podnikového správce k místní službě AD DS a dalšímu účtu s přístupem správce k ID Microsoft Entra a necháte ho spustit.

Uživatelské účty, skupiny a kontakty, které vyberete ze služby AD DS, se pak replikují do Microsoft Entra ID. Uživatelé pak můžou tyto účty použít k přihlášení ke službám Azure a k přístupu ke službám Azure, které k ověřování spoléhají na ID Microsoft Entra.

Pokud neaktivujete synchronizaci hesel, budou mít uživatelé k přihlášení k prostředku Azure samostatné heslo od místního prostředí. I když implementujete synchronizaci hesel, uživatelům se při přístupu k prostředku Azure na počítačích připojených k doméně stále zobrazí výzva k zadání přihlašovacích údajů. Výhodou synchronizace hesel je, že pokud se chcete přihlásit k prostředku Azure, můžou uživatelé používat stejné uživatelské jméno a heslo jako přihlášení k doméně. Nezaměňujte ho s jednotným přihlašováním. Chování poskytnuté synchronizací hesel se nazývá stejné přihlášení.

S Azure je tok synchronizace jednosměrný z místní služby AD DS do Azure. S funkcemi Microsoft Entra ID P1 nebo P2 se ale některé atributy replikují v opačném směru. Azure můžete například nakonfigurovat tak, aby zapsal hesla zpět do místní služby AD DS a do skupin a zařízení z Microsoft Entra ID. Pokud nechcete synchronizovat celou místní službu AD DS, synchronizace adresářů pro Microsoft Entra ID podporuje omezené filtrování a přizpůsobení toku atributů na základě následujících hodnot:

- OU

- Doména

- Atributy uživatele

- Aplikace

Microsoft Entra Connect

K synchronizaci mezi místními službami AD DS a Microsoft Entra ID můžete použít Microsoft Entra Connect (Microsoft Entra Connect). Microsoft Entra Connect je nástroj založený na průvodci navržený tak, aby umožňoval připojení mezi místní infrastrukturou identit a Azure. Pomocí průvodce můžete zvolit topologii a požadavky a pak průvodce nasadí a nakonfiguruje všechny požadované součásti za vás. V závislosti na vybranýchpožadavch

- Synchronizace Azure Active Directory (Azure AD Sync)

- Hybridní nasazení Exchange

- Zpětný zápis změn hesla

- Proxy servery služby AD FS a AD FS nebo webové proxy aplikací

- Modul Microsoft Graph PowerShellu

Poznámka

Většina organizací nasadí vyhrazený synchronizační server pro hostování služby Microsoft Entra Connect.

Když spustíte Microsoft Entra Connect, dojde k následujícímu:

- Do Microsoft Entra ID se přidají noví uživatelé, skupiny a objekty kontaktů v místní službě AD DS. Licence pro cloudové služby, jako je Microsoft 365, se ale k těmto objektům automaticky nepřiřazují.

- Atributy existujících uživatelů, skupin nebo kontaktních objektů, které jsou změněny v místní službě AD DS, se upravují v Microsoft Entra ID. Ne všechny místní atributy služby AD DS se ale synchronizují s ID Microsoft Entra. Sadu atributů, které se synchronizují s ID Microsoft Entra, můžete nakonfigurovat pomocí komponenty Správce synchronizace služby Microsoft Entra Connect.

- Stávající uživatelé, skupiny a kontaktní objekty odstraněné z místní služby AD DS se odstraní z ID Microsoft Entra.

- Existující objekty uživatele, které jsou místně zakázané, jsou v Azure zakázané. Licence se ale automaticky nepřiřadí.

Microsoft Entra ID vyžaduje, abyste měli jeden zdroj autority pro každý objekt. Proto je důležité si uvědomit, že ve scénáři Microsoft Entra Connect, když spouštíte synchronizaci služby Active Directory, provádíte hlavní objekty z místní služby AD DS pomocí nástrojů, jako jsou Uživatelé a počítače služby Active Directory nebo Windows PowerShell. Zdrojem autority je však místní služba AD DS. Po dokončení prvního cyklu synchronizace se zdroj autority převede z cloudu do místní služby AD DS. Všechny následné změny cloudových objektů (s výjimkou licencování) jsou zvládnou z místních nástrojů SLUŽBY AD DS. Odpovídající cloudové objekty jsou jen pro čtení a správci Microsoft Entra nemohou upravovat cloudové objekty, pokud je zdrojem autority místní služba AD DS, pokud neimplementujete některé technologie, které umožňují zpětný zápis.

Oprávnění a účty vyžadované ke spuštění služby Microsoft Entra Connect

Pokud chcete implementovat Microsoft Entra Connect, musíte mít účet s požadovanými oprávněními přiřazenými pro místní službu AD DS i Microsoft Entra ID. Instalace a konfigurace služby Microsoft Entra Connect vyžaduje následující účty:

- Účet Azure s oprávněním globálního správce v tenantovi Azure (například účet organizace), který není účtem použitým k nastavení samotného účtu.

- Místní účet s oprávněními podnikového správce v místní službě AD DS. V průvodci Microsoft Entra Connect můžete pro tento účel použít existující účet nebo nechat průvodce vytvořit účet za vás.

Microsoft Entra Connect používá účet globálního správce Azure ke zřizování a aktualizaci objektů při spuštění Průvodce konfigurací služby Microsoft Entra Connect. V Azure byste měli vytvořit vyhrazený účet služby pro synchronizaci adresářů, protože nemůžete použít účet správce tenanta Azure. Toto omezení je způsobeno tím, že účet, který jste použili k nastavení Azure, nemusí mít příponu názvu domény, která odpovídá názvu domény. Účet musí být členem skupiny rolí Globální správci.

V místním prostředí musí mít účet, který se používá k instalaci a konfiguraci nástroje Microsoft Entra Connect, následující oprávnění:

- Oprávnění podnikového správce ve službě AD DS. Toto oprávnění se vyžaduje k vytvoření synchronizačního uživatelského účtu ve službě Active Directory.

- Oprávnění správce místního počítače. Toto oprávnění se vyžaduje k instalaci softwaru Microsoft Entra Connect.

Účet použitý ke konfiguraci nástroje Microsoft Entra Connect a spuštění průvodce konfigurací se musí nacházet ve skupině ADSyncAdmins místního počítače. Ve výchozím nastavení se účet použitý k instalaci nástroje Microsoft Entra Connect automaticky přidá do této skupiny.

Poznámka

Účet, který používáte k instalaci služby AD Connect, se při instalaci produktu automaticky přidá do skupiny ADSyncAdmins. Abyste mohli používat rozhraní Synchronization Service Manager, musíte se odhlásit a znovu se přihlásit, protože účet nebude vyzvedávat identifikátor zabezpečení skupiny (SID), dokud se účet příště nepoužije k přihlášení.

Účet podnikového správce se vyžaduje jenom při instalaci a konfiguraci nástroje Microsoft Entra Connect, ale jeho přihlašovací údaje nejsou uložené ani uloženy průvodcem konfigurací. Proto byste měli vytvořit speciální účet správce Microsoft Entra Connect pro instalaci a konfiguraci nástroje Microsoft Entra Connect a přiřadit tento účet skupině Enterprise Administrators při nastavení služby Microsoft Entra Connect. Po dokončení instalace nástroje Microsoft Entra Connect by však měl být tento účet správce Microsoft Entra Connect odebrán ze skupiny Enterprise Administrators. Následující tabulka obsahuje podrobnosti o účtech vytvořených během konfigurace Microsoft Entra Connect.

| Účet | Popis |

|---|---|

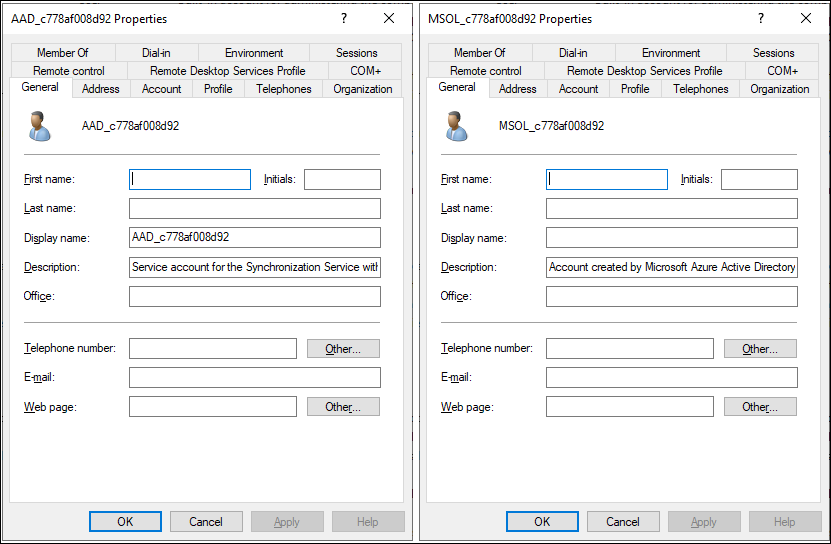

MSOL_<id> |

Tento účet se vytvoří během instalace služby Microsoft Entra Connect a je nakonfigurovaný tak, aby se synchronizoval s tenantem Azure. Účet má oprávnění replikace adresáře v místní službě AD DS a oprávnění k zápisu u určitých atributů, aby bylo možné hybridní nasazení. |

AAD_<id> |

Toto je účet služby pro synchronizační modul. Vytvoří se s náhodně vygenerovaným složitým heslem, které je automaticky nakonfigurované tak, aby nikdy nevypršovalo platnost. Když se služba synchronizace adresářů spustí, pomocí přihlašovacích údajů účtu služby načte z místní služby Active Directory a pak zapíše obsah synchronizační databáze do Azure. To se provádí pomocí přihlašovacích údajů správce tenanta, které zadáte v Průvodci konfigurací služby Microsoft Entra Connect. |

Upozornění

Po instalaci nástroje Microsoft Entra Connect byste neměli měnit účet služby Microsoft Entra Connect, protože microsoft Entra Connect se vždy pokouší spustit pomocí účtu vytvořeného během instalace. Pokud účet změníte, Microsoft Entra Connect přestane běžet a naplánované synchronizace už nedochází.

Příprava místní Active Directory pro synchronizaci adresářů

Než pracovníci IT ve společnosti Contoso nasadí Microsoft Entra Connect, je nezbytné, aby zkontrolovali potenciální problémy v místní službě AD DS a souvisejících technologiích a všechny zjištěné problémy byly vyřešeny. To je zvlášť důležité, pokud implementují synchronizaci adresářů jako službu identit pro Microsoft 365.

Kontroly předběžného nasazení

Kontroly předběžného nasazení by měly zahrnovat:

- Analýza neplatných znaků v atributech objektů služby AD DS a nesprávná hlavní názvy uživatelů (UPN)

- Provádění zjišťování e-mailů v doméně a počty uživatelů

- Identifikace úrovní funkčnosti domény a rozšíření schématu a identifikace vlastních atributů, které se používají.

- Identifikace proxy serverů používaných pro Microsoft Exchange nebo Skype pro firmy, pokud nasadíte Microsoft Entra Connect jako součást nasazení Microsoftu 365.

- Identifikace domén Microsoft SharePointu, pokud microsoft Entra Connect nasadíte jako součást nasazení Microsoftu 365.

- Vyhodnocení připravenosti na jednotné přihlašování klienta

- Zaznamenávání použití síťového portu a záznamy DNS související s Office 365 (pokud nasadíte Microsoft Entra Connect jako součást nasazení Office 365).

Po dokončení těchto kontrol zahrnují úlohy nápravy klíčů:

- Odebírání duplicitních

proxyAddressatributů auserPrincipalNameatributů - Aktualizace prázdných a neplatných

userPrincipalNameatributů a nahrazení platnýmiuserPrincipalNameatributy - Odebrání neplatných znaků v následujících atributech:

givenName,surname (sn),sAMAccountName,displayName,mail,proxyAddresses, ,mailNickname, auserPrincipalName.

UpN používané pro jednotné přihlašování může obsahovat písmena, číslice, tečky, pomlčky a podtržítka; nejsou povoleny žádné jiné typy znaků.

Pokud nasazujete Microsoft 365 a vaše nasazení zahrnuje plány jednotného přihlašování, měli byste před nasazením jednotného přihlašování zajistit, aby názvy hlavního názvu uživatele (UPN) splňovaly tento požadavek. Domény používané pro jednotné přihlašování a synchronizaci adresářů musí být směrovatelné, což znamená, že nemůžete používat názvy místních domén, jako je Contoso.local.

Nástroje pro kontrolu stavu služby Active Directory

Pokud chcete, aby synchronizace adresářů správně fungovala, musíte zajistit, aby místní Active Directory byla dobře připravená a bez chyb. K identifikaci a nápravě problémů můžete použít následující nástroje kontroly stavu služby AD DS.

Nástroj IdFix

Nástroj Microsoft 365 IdFix umožňuje identifikovat a opravit většinu chyb synchronizace objektů ve službě Active Directory, včetně běžných problémů, jako jsou duplicitní nebo poškozené proxyAddresses a userPrincipalName.

Můžete vybrat organizační jednotky, které má IdFix zkontrolovat, a můžete opravit běžné chyby v samotném nástroji. Mezi běžné chyby můžou patřit problémy, jako jsou neplatné znaky, které mohly být zavedeny během skriptovaných uživatelských importů do atributů, jako proxyAddressesmailNicknamejsou a .

U rozlišujíných názvů, které obsahují chyby formátu a duplicitních, nemusí být IdFix schopen navrhnout automatickou nápravu. Tyto chyby je možné opravit buď mimo IdFix, nebo je možné je opravit ručně v rámci IdFixu.

ADModify.NET nástroj

V případě chyb, jako jsou problémy s formátováním, můžete v Uživatelé a počítače služby Active Directory provádět změny konkrétních atributů objekt-by-object. Pokud ale chcete provést změny atributů u více objektů, ADModify.NET je lepším nástrojem. Důvodem je to, že operace dávkového režimu poskytovaná službou je užitečná pro provádění změn atributů, jako jsou hlavní názvy uživatele (UPN) napříč organizačními ADModify.NET procesory nebo doménami.

Instalace a konfigurace synchronizace adresářů pomocí nástroje Microsoft Entra Connect

Microsoft Entra Connect vyžaduje k hostování synchronizační služby počítač připojený k doméně. Většina organizací nasadí vyhrazený synchronizační server.

Požadavky

Po nastavení Azure s tenantem Active Directory musíte dokončit primární úlohy pro nasazení synchronizace adresářů pomocí následujících kroků:

- Přidejte doménu AD DS do Azure, ověřte doménu a pak ji nastavte jako primární doménu.

- Stáhněte a nainstalujte Microsoft Entra Connect.

- Spusťte Průvodce konfigurací nástroje Microsoft Entra Connect. (Volitelně můžete nakonfigurovat Microsoft Entra Connect tak, aby synchronizoval konkrétní organizační jednotky v místním prostředí SLUŽBY AD DS).

- Povolte volitelné funkce, jako je synchronizace hodnot hash hesel, zpětný zápis hesla a hybridní nasazení Exchange.

- Spusťte Microsoft Entra Connect a nechte ho nakonfigurovat prostředí pro synchronizaci adresářů.

- Ověřte výsledky synchronizace.

Po nastavení nástroje Microsoft Entra Connect a provedení počáteční synchronizace můžete v případě potřeby změnit konfiguraci možností synchronizace. Instalace softwaru Microsoft Entra Connect zahrnuje několik aplikací souvisejících se synchronizací adresářů. Při spuštění nástroje Microsoft Entra Connect máte možnost použít nastavení expresní instalace, která nastavuje synchronizaci adresářů s nejčastěji používanými nastaveními, nebo můžete zvolit přizpůsobení možností instalace.

Pokud se rozhodnete použít vlastní instalaci, můžete na začátku instalace použít vlastní SQL server místo místní databáze. Můžete také použít existující účet služby místo účtu vytvořeného procesem automatického nastavení. Kromě toho můžete zadat vlastní skupiny synchronizace. Ve výchozím nastavení jsou skupiny Administrators, Operators, Browse a Password Reset vytvořil Microsoft Entra Connect, ale pro tento účel můžete použít vlastní skupiny.

Ve výchozím nastavení microsoft Entra Connect nastaví synchronizaci hodnot hash hesel pro režim synchronizace adresářů. Pokud zvolíte vlastní instalaci, můžete také zvolit federaci s možností AD FS nebo předávací ověřování. Případně můžete ručně nakonfigurovat synchronizaci adresářů, pokud máte nasazený federační server jiného než Microsoftu nebo jiné existující řešení.

Vlastní instalace Microsoft Entra Connect vám také umožňuje zvolit způsob, jakým identifikujete uživatele. Ve výchozím nastavení instalační program předpokládá, že vaši uživatelé jsou reprezentováni pouze jednou napříč všemi adresáři. Pokud ale máte scénář, ve kterém existují identity uživatelů napříč více adresáři, musíte zvolit odpovídající atribut. Můžete si vybrat mezi možnostmi popsanými v následující tabulce.

| Možnost | Popis |

|---|---|

| atribut mail | Tato možnost spojí uživatele a kontakty, pokud má atribut mail v různých doménových strukturách stejnou hodnotu. |

| ObjectSID a msExchangeMasterAccountSID | Tato možnost připojí povoleného uživatele v doménové struktuře účtu k zakázanému uživateli v doménové struktuře prostředků Exchange. V Exchangi se to označuje také jako propojená poštovní schránka. |

| sAMAccountName a mailNickname | Tato možnost spojí další atributy v umístěních v adresáři, kde se očekává, že se najde přihlašovací ID uživatele. |

| Vlastní atribut | Tato možnost umožňuje vybrat vlastní atribut. |

| Zdrojové ukotvení | Jedná se o atribut, který zůstává neměnný během životnosti objektu uživatele. Jinými slovy, tento atribut je primární klíč, který propojuje místní uživatelský objekt s objektem uživatele v Microsoft Entra ID. Protože tento atribut nelze později změnit, musíte pečlivě zvolit atribut, který chcete použít pro tento účel. Výchozí volba je objectGUID, protože tento atribut se nemění, pokud se uživatelský účet nepřesune mezi doménovými strukturami a doménami. |

Atribut můžete nakonfigurovat UserPrincipalName ve stejném okně. Jedná se o atribut, který uživatelé používají při přihlášení k ID Microsoft Entra. Domény používané k tomuto účelu , označované také jako přípona UPN, by měly být před synchronizací objektů uživatele ověřeny v Microsoft Entra ID.

V některých případech můžete chtít synchronizovat pouze podmnožinu uživatelů z místní služby AD DS. Microsoft Entra Connect umožňuje vybrat konkrétní skupinu uživatelů, které chcete synchronizovat s MICROSOFT Entra ID. Tuto skupinu byste měli vytvořit před spuštěním nástroje Microsoft Entra Connect. Po dokončení instalace můžete přidat a odebrat uživatele z této skupiny, abyste zachovali seznam objektů uživatelů, které by měly být přítomné v Microsoft Entra ID. Jako obor replikace můžete použít také organizační jednotky z místní služby AD DS. V posledním kroku vám Microsoft Entra Connect umožňuje nastavit některé volitelné funkce dostupné v Microsoft Entra ID P1 nebo P2.

Implementace bezproblémového jednotného přihlašování

IT tým Společnosti Contoso chce umožnit uživatelům používat jednotné přihlašování pro přístup k místním prostředkům i prostředkům v Azure. Bezproblémové jednotné přihlašování microsoftu Entra je technologie, která funguje se synchronizací hodnot hash hesel nebo předávacím ověřováním.

Kromě toho, když je povolené bezproblémové jednotné přihlašování, uživatelé zřídka potřebují zadat svoje uživatelská jména a nikdy se jejich hesla k přihlášení k Microsoft Entra ID. Tato funkce poskytuje uživatelům společnosti Contoso snadný přístup ke cloudovým aplikacím bez nutnosti jakýchkoli dalších místních komponent.

Podporované scénáře předávacího ověřování

Předávací ověřování Microsoft Entra pomáhá zajistit, aby služby, které spoléhají na ID Microsoft Entra, vždy ověřují hesla vůči místní instanci SLUŽBY AD DS.

Předávací ověřování Microsoft Entra můžete nakonfigurovat pomocí služby Microsoft Entra Connect, která používá místního agenta, který naslouchá externím požadavkům na ověření hesla. Tento agent můžete nasadit na jeden nebo více serverů, abyste zajistili vysokou dostupnost. Tento server není nutné nasadit do hraniční sítě, protože veškerá komunikace je pouze odchozí.

Měli byste se připojit k serveru, na kterém běží předávací ověřovací agent, do domény SLUŽBY AD DS, kde se nacházejí uživatelé. Než nasadíte předávací ověřování Microsoft Entra, měli byste vědět, které scénáře ověřování jsou podporované a které ne.

Předávací ověřování můžete použít pro následující scénáře ověřování:

- Přihlášení uživatelů ke všem aplikacím založeným na webovém prohlížeči, které podporuje Microsoft Entra ID.

- Přihlášení uživatelů k aplikace Office lications, které podporují moderní ověřování.

- Přihlášení uživatelů k klientům aplikace Microsoft Outlook pomocí starších protokolů, jako jsou protokol Exchange ActiveSync, SMTP (Simple Mail Transfer Protocol), PROTOKOL POP (Post Office Protocol) a PROTOKOL IMAP (Internet Message Access Protocol).

- Přihlášení uživatelů k Skype pro firmy aplikaci, která podporuje moderní ověřování, včetně online a hybridních topologií.

- Připojení k doméně Microsoft Entra pro zařízení s Windows 10

- Hesla aplikací pro vícefaktorové ověřování

Nepodporované scénáře předávacího ověřování

I když předávací ověřování podporuje nejběžnější scénáře ověřování, stále existují některé scénáře, ve kterých tuto metodu nemůžete použít. Mezi tyto scénáře patří:

-

Přihlášení uživatelů ke starším klientským aplikacím Office s výjimkou Outlooku

Poznámka

Tyto starší klientské aplikace zahrnují Office 2010 a Office 2013 bez moderního ověřování.

-

Přístup ke sdílení kalendáře a informacím o volném čase v hybridních prostředích Exchange jenom v Office 2010

-

Přihlášení uživatelů k Skype pro firmy klientských aplikací bez moderního ověřování

-

Přihlášení uživatelů k prostředí Windows PowerShell verze 1.0

-

Detekce uživatelů s nevracenými přihlašovacími údaji

-

Scénáře, které vyžadují službu Microsoft Entra Domain Services Služba Microsoft Entra Domain Services vyžaduje, aby tenanti měli povolenou synchronizaci hodnot hash hesel, takže tenanti, kteří používají pouze předávací ověřování, nebudou v těchto scénářích fungovat.

-

Scénáře, které vyžadují Microsoft Entra Connect Health Předávací ověřování není integrované se službou Microsoft Entra Connect Health.

-

Pokud používáte program Apple Device Enrollment Program (Apple DEP), který používá Pomocníka s nastavením iOS, nemůžete použít moderní ověřování, protože není podporované. Registrace zařízení Apple DEP do Intune se nezdaří pro spravované domény, které používají předávací ověřování. Zvažte použití aplikace Portál společnosti Intune jako alternativu.

Jak předávací ověřování funguje

Než nasadíte předávací ověřování, měli byste vědět, jak funguje a jak se tato metoda ověřování liší od služby AD FS. Předávací ověřování není jen jednodušší formou ověřování AD FS. Obě metody používají místní infrastrukturu k ověřování uživatelů při přístupu k prostředkům, jako je Microsoft 365, ale ne stejným způsobem.

Předávací ověřování používá k ověřování uživatelů komponentu s názvem Ověřovací agent. Microsoft Entra Connect nainstaluje ověřovacího agenta během konfigurace.

Po instalaci se ověřovací agent zaregistruje v MICROSOFT Entra ID vašeho tenanta Microsoft 365. Během registrace přiřadí Microsoft Entra ID ověřovacího agenta jedinečný certifikát digitální identity. Tento certifikát (s párem klíčů) umožňuje zabezpečenou komunikaci s ID Microsoft Entra. Registrační postup také sváže ověřovacího agenta s vaším tenantem Microsoft Entra.

Poznámka

Požadavky na ověřování se do ověřovacího agenta nenasdílí. Místo toho se během inicializace ověřovací agent připojí k Microsoft Entra ID přes port 443, který je zabezpečený pomocí vzájemného ověřování. Po navázání připojení poskytuje ID Microsoft Entra ověřovacího agenta přístup k frontě služby Azure Service Bus. Z této fronty ověřovací agent načte a spravuje žádosti o ověření hesla. Z tohoto důvodu neexistuje žádný příchozí provoz, takže není nutné nainstalovat ověřovacího agenta do hraniční sítě.

Příklad

Když pracovníci IT společnosti Contoso povolí předávací ověřování ve svém tenantovi Microsoftu 365 a uživatel se pokusí ověřit v Outlook Web Appu, dojde k následujícím krokům:

-

Pokud ještě není přihlášený, uživatel se přesměruje na přihlašovací stránku uživatele Microsoft Entra. Na této stránce se uživatel přihlásí pomocí uživatelského jména a hesla. ID Microsoft Entra obdrží žádost o přihlášení a umístí uživatelské jméno a heslo do fronty. Služba tokenů zabezpečení Microsoft Entra (STS) používá k šifrování těchto přihlašovacích údajů veřejný klíč ověřovacího agenta. Služba tokenů zabezpečení načte tento veřejný klíč z certifikátu, který ověřovací agent obdrží během procesu registrace.

Poznámka

I když ID Microsoft Entra dočasně umístí přihlašovací údaje uživatele do fronty služby Azure Service Bus, nikdy se neukládají v cloudu.

-

Ověřovací agent, který je trvale připojený k frontě služby Azure Service Bus, si všimne změny ve frontě a načte zašifrované přihlašovací údaje z fronty. Vzhledem k tomu, že přihlašovací údaje jsou šifrované pomocí veřejného klíče ověřovacího agenta, používá agent k dešifrování dat svůj privátní klíč.

-

Ověřovací agent ověří uživatelské jméno a heslo pro místní službu AD DS pomocí standardních rozhraní API systému Windows. V tuto chvíli se tento mechanismus podobá tomu, co služba AD FS používá. Uživatelské jméno může být buď místní výchozí uživatelské jméno, obvykle

userPrincipalNamenebo jiný atribut nakonfigurovaný v Microsoft Entra Connect, označovaný jako alternativní ID. -

Místní služba AD DS vyhodnocuje požadavek a vrátí odpovídající odpověď ověřovacímu agentu: úspěch, selhání, vypršení platnosti hesla nebo uzamčení uživatele.

-

Jakmile obdrží odpověď ze služby AD DS, vrátí ověřovací agent tuto odpověď na ID Microsoft Entra.

-

Microsoft Entra ID vyhodnotí odpověď a podle potřeby odpoví uživateli. Například Microsoft Entra ID buď přihlásí uživatele okamžitě, nebo požádá o vícefaktorové ověřování. Pokud je přihlášení uživatele úspěšné, uživatel má přístup k aplikaci.

Poznámka

Při přístupu ke cloudovým prostředkům z počítačů připojených k doméně můžete zvážit nasazení bezproblémového jednotného přihlašování Microsoft Entra společně s předávacím ověřováním. Když tuto funkci nasadíte, budou mít uživatelé přístup ke cloudovým prostředkům bez přihlášení, pokud jsou už přihlášení na svých počítačích připojených k podnikové doméně pomocí svých přihlašovacích údajů k doméně.

Popis služby Microsoft Entra Domain Services

Tým IT společnosti Contoso nasadí řadu obchodních aplikací na počítače a zařízení, která jsou členy domény. Společnost Contoso k ověřování používá přihlašovací údaje založené na službě AD DS a objekty zásad skupiny ke správě těchto zařízení a aplikací. Teď uvažují o přesunu těchto aplikací, aby běžely v Azure. Klíčovým problémem pro vás je poskytování ověřovacích služeb těmto aplikacím.

Pro splnění této potřeby může IT tým Společnosti Contoso zvolit tyto možnosti:

- Implementujte virtuální privátní síť typu site-to-site (VPN) mezi vaší místní infrastrukturou a Azure IaaS.

- Nasaďte řadiče domény repliky z místní služby AD DS jako virtuální počítače v Azure.

Tyto přístupy však mohou zahrnovat další náklady a administrativní úsilí. Rozdílem mezi těmito dvěma přístupy je také to, že při první možnosti se provoz ověřování přetíná přes síť VPN; ve druhé možnosti provoz replikace prochází sítí VPN a ověřovací provoz zůstává v cloudu. Microsoft poskytuje microsoft Entra Domain Services jako alternativu k těmto přístupům.

Co je Microsoft Entra Domain Services?

Služba Microsoft Entra Domain Services, která běží jako součást vrstvy Microsoft Entra ID P1 nebo P2, poskytuje doménové služby, jako je správa zásad skupiny, připojení k doméně a ověřování kerberos pro vašeho tenanta Microsoft Entra. Tyto služby jsou plně kompatibilní s místní službou AD DS, takže je můžete používat bez nasazení a správy dalších řadičů domény v cloudu.

Vzhledem k tomu, že microsoft Entra ID může integrovat s místní službou AD DS, mohou uživatelé při implementaci služby Microsoft Entra Connect využívat přihlašovací údaje organizace v místní službě AD DS i ve službě Microsoft Entra Domain Services. I když nemáte službu AD DS nasazenou místně, můžete použít službu Microsoft Entra Domain Services jako cloudovou službu. To vám umožní mít podobné funkce místně nasazené služby AD DS, aniž byste museli nasazovat jeden řadič domény místně nebo v cloudu.

Pracovníci IT společnosti Contoso se například můžou rozhodnout vytvořit tenanta Microsoft Entra a povolit službu Microsoft Entra Domain Services a pak nasadit virtuální síť mezi místními prostředky a tenantem Microsoft Entra. Pracovníci IT společnosti Contoso můžou pro tuto virtuální síť povolit službu Microsoft Entra Domain Services, aby všichni místní uživatelé a služby mohli používat doménové služby z ID Microsoft Entra.

Microsoft Entra Domain Services poskytuje organizacím několik výhod, například:

- Správci nemusí spravovat, aktualizovat a monitorovat řadiče domény.

- Správci nemusí nasazovat a spravovat replikaci služby Active Directory.

- Pro domény, které spravuje Služba Microsoft Entra Domain Services, není potřeba mít skupiny Domain Admins ani Enterprise Admins.

Pokud se rozhodnete implementovat službu Microsoft Entra Domain Services, musíte porozumět aktuálním omezením služby. Tady jsou některé z nich:

- Podporuje se pouze objekt služby Active Directory základního počítače.

- Schéma pro doménu služby Microsoft Entra Domain Services není možné rozšířit.

- Struktura organizační jednotky je plochá a vnořené organizační jednotky se v současné době nepodporují.

- Existuje integrovaný objekt zásad skupiny, který existuje pro účty počítačů a uživatelů.

- Není možné cílit na organizační jednotky s integrovanými objekty zásad skupiny. Kromě toho nemůžete použít filtry WMI (Windows Management Instrumentation) ani filtrování skupin zabezpečení.

Pomocí služby Microsoft Entra Domain Services můžete volně migrovat aplikace, které používají LDAP, NT LAN Manager (NTLM) nebo protokoly Kerberos z místní infrastruktury do cloudu. Můžete také použít aplikace, jako je Microsoft SQL Server nebo SharePoint Server na virtuálních počítačích, nebo je nasadit v Azure IaaS. To vše bez nutnosti řadičů domény v cloudu nebo VPN k místní infrastruktuře. Následující tabulka uvádí některé běžné scénáře, které využívají službu Microsoft Entra Domain Services.

| Výhoda | Popis |

|---|---|

| Zabezpečená správa virtuálních počítačů Azure | Virtuální počítače Azure můžete připojit k doméně spravované službou Microsoft Entra Domain Services, která umožňuje použít jednu sadu přihlašovacích údajů služby Active Directory. Tento přístup snižuje problémy se správou přihlašovacích údajů, jako je údržba účtů místního správce na každém virtuálním počítači nebo samostatné účty a hesla mezi prostředími. Můžete spravovat a zabezpečit virtuální počítače, které se připojíte k doméně spravované službou Microsoft Entra Domain Services. Na virtuální počítače můžete také použít požadované standardní hodnoty zabezpečení, které je uzamknou v souladu s podnikovými pokyny zabezpečení. Pomocí možností správy zásad skupiny můžete například omezit typy aplikací, které se dají na virtuálním počítači spustit. |

| Místní aplikace, které používají ověřování vazby protokolu LDAP | V tomto scénáři microsoft Entra Domain Services umožňuje aplikacím provádět vazby LDAP v rámci procesu ověřování. Starší místní aplikace můžou metodou "lift and shift" přejít do Azure a pokračovat v bezproblémovém ověřování uživatelů bez jakýchkoli změn v konfiguraci nebo uživatelském prostředí. |

| Místní aplikace, které pro přístup k adresáři používají čtení PROTOKOLU LDAP | V tomto scénáři služba Microsoft Entra Domain Services umožňuje aplikacím provádět čtení PROTOKOLU LDAP se spravovanou doménou, aby načetly informace o atributech, které potřebuje. Aplikace se nemusí přepsat, takže metodou "lift and shift" do Azure umožní uživatelům pokračovat v používání aplikace, aniž by si uvědomili, že tam, kde běží, došlo ke změně. |

| Místní služba nebo aplikace démona | Některé aplikace zahrnují více vrstev, kdy jedna z úrovní musí provádět ověřená volání back-endové vrstvy, například databáze. Účty služby Active Directory se v těchto scénářích běžně používají. Když aplikace metodou lift and shift přesunete do Azure, microsoft Entra Domain Services vám umožní dál používat účty služeb stejným způsobem. Můžete použít stejný účet služby, který je synchronizovaný z místního adresáře do Microsoft Entra ID, nebo vytvořit vlastní organizační jednotce a pak v této organizační jednotce vytvořit samostatný účet služby. V obou přístupech budou aplikace dál fungovat stejným způsobem, jak provádět ověřená volání do jiných vrstev a služeb. |

| Služby vzdálené plochy v Azure | Službu Microsoft Entra Domain Services můžete použít také k poskytování spravovaných doménových služeb serverům vzdálené plochy nasazené v Azure. |

Důležité informace

Při implementaci předchozích scénářů platí následující aspekty nasazení:

- Domény spravované službou Microsoft Entra Domain Services ve výchozím nastavení používají jednu plochou strukturu organizační jednotky. Všechny virtuální počítače připojené k doméně jsou v jedné organizační jednotce. V případě potřeby můžete vytvořit vlastní organizační jednotky.

- Služba Microsoft Entra Domain Services používá pro uživatele a kontejnery počítačů integrovaný objekt zásad skupiny. Pro další ovládací prvek můžete vytvořit vlastní objekty zásad skupiny a cílit je na vlastní organizační jednotky.

- Služba Microsoft Entra Domain Services podporuje základní schéma objektů počítače služby Active Directory. Schéma počítačového objektu však nelze rozšířit.

- Hesla nemůžete změnit přímo v doméně spravované službou Microsoft Entra Domain Services. Koncoví uživatelé můžou změnit heslo buď pomocí samoobslužného mechanismu změny hesla Microsoft Entra ID, nebo v místním adresáři. Tyto změny se pak automaticky synchronizují a zpřístupní v doméně spravované službou Microsoft Entra Domain Services.

Také se ujistěte, že:

- Žádné aplikace nemusí upravovat ani zapisovat do adresáře LDAP. Přístup k zápisu protokolu LDAP do domény spravované službou Microsoft Entra Domain Services se nepodporuje.

- Aplikace nepotřebuje vlastní nebo rozšířené schéma služby Active Directory. Rozšíření schématu nejsou podporována ve službě Microsoft Entra Domain Services.

- Aplikace k ověřování používají uživatelské jméno a heslo. Služba Microsoft Entra Domain Services nepodporuje ověřování pomocí certifikátů nebo čipových karet.

Implementace a konfigurace služby Microsoft Entra Domain Services

Organizace, které používají výhradně cloudové ID Microsoft Entra, můžou pro virtuální síť Azure povolit službu Microsoft Entra Domain Services a pak získat novou spravovanou doménu. Uživatelé a skupiny v MICROSOFT Entra ID jsou k dispozici v nově vytvořené doméně, která má adresářové služby podobné místní službě AD DS, včetně zásad skupiny, protokolu Kerberos a podpory protokolu LDAP.

Virtuální počítače Azure s Windows můžete připojit k nově vytvořené doméně a můžete je spravovat pomocí základních nastavení zásad skupiny. Povolením služby Microsoft Entra Domain Services jsou hodnoty hash přihlašovacích údajů vyžadované pro ověřování protokolem NTLM a Kerberos uloženy v Microsoft Entra ID.

Společnost Contoso je hybridní organizace, a proto může integrovat své identity z místní služby AD DS se službou Microsoft Entra Domain Services pomocí služby Microsoft Entra Connect. Uživatelé v hybridních organizacích můžou mít stejné prostředí při přístupu k prostředkům založeným na doméně v místní infrastruktuře nebo při přístupu k prostředkům z virtuálních počítačů spuštěných ve virtuální síti Azure, která se integruje se službou Microsoft Entra Domain Services.

Implementace služby Microsoft Entra Domain Services

Pokud chcete implementovat, konfigurovat a používat službu Microsoft Entra Domain Services, musíte mít tenanta Microsoft Entra vytvořený v předplatném Microsoft Entra. Kromě toho, pokud chcete používat službu Microsoft Entra Domain Services, musíte mít nasazenou synchronizaci hodnot hash hesel nasazenou pomocí služby Microsoft Entra Connect. To je nezbytné, protože služba Microsoft Entra Domain Services poskytuje ověřování protokolem NTLM a Kerberos, takže jsou vyžadovány přihlašovací údaje uživatelů.

Když pro svého tenanta povolíte službu Microsoft Entra Domain Services, musíte vybrat název domény DNS, který použijete pro tuto službu. Musíte také vybrat doménu, kterou budete synchronizovat s místním prostředím.

Upozornění

Neměli byste používat existující prostor názvů domén DNS nebo Azure v místním prostředí.

Následující tabulka popisuje dostupné možnosti názvu domény DNS.

| Možnost | Popis |

|---|---|

| Předdefinovaný název domény | Ve výchozím nastavení se používá předdefinovaný název domény adresáře (přípona .onmicrosoft.com). Pokud chcete povolit zabezpečený přístup LDAP ke spravované doméně přes internet, nemůžete vytvořit digitální certifikát pro zabezpečení připojení k této výchozí doméně. Microsoft vlastní doménu .onmicrosoft.com, takže certifikační autorita (CA) nevydá certifikát. |

| Vlastní názvy domén | Nejběžnějším přístupem je zadat vlastní název domény, obvykle takový, který už vlastníte a který je směrovatelný. Pokud používáte směrovatelnou vlastní doménu, provoz může podle potřeby správně tokovat, aby podporoval vaše aplikace. |

| Nesměrovatelné přípony domény | Obecně doporučujeme vyhnout se nesměrovatelné příponě názvu domény, například contoso.local. Přípona .local není směrovatelná a může způsobovat problémy s překladem DNS. |

Tip

Možná budete muset vytvořit další záznamy DNS pro jiné služby ve vašem prostředí nebo podmíněné služby předávání DNS mezi existujícími obory názvů DNS ve vašem prostředí.

Během implementace musíte také vybrat, jaký typ doménové struktury se má zřídit. Doménová struktura je logická konstrukce používaná službou AD DS k seskupení jedné nebo více domén. Existují dva typy doménové struktury, jak je popsáno v následující tabulce.

| Typ doménové struktury | Popis |

|---|---|

| Uživatelská | Tento typ doménové struktury synchronizuje všechny objekty z ID Microsoft Entra, včetně všech uživatelských účtů vytvořených v místním prostředí SLUŽBY AD DS. |

| Prostředek | Tento typ doménové struktury synchronizuje pouze uživatele a skupiny vytvořené přímo v ID Microsoft Entra. |

Dále budete muset zvolit umístění Azure, ve kterém se má spravovaná doména vytvořit. Pokud zvolíte oblast, která podporuje zóny dostupnosti, prostředky služby Microsoft Entra Domain Services se distribuují napříč zónami kvůli další redundanci.

Poznámka

Nemusíte konfigurovat službu Microsoft Entra Domain Services tak, aby se distribuoval napříč zónami. Platforma Azure automaticky spravuje distribuci zón prostředků.

Musíte také vybrat virtuální síť, ke které tuto službu připojíte. Vzhledem k tomu, že služba Microsoft Entra Domain Services poskytuje funkce pro místní prostředky, musíte mít virtuální síť mezi místním prostředím a prostředím Azure.

Během zřizování vytvoří služba Microsoft Entra Domain Services ve vašem tenantovi Microsoft Entra dvě podnikové aplikace. Tyto aplikace jsou potřeba ke službě spravované domény, a proto byste tyto aplikace neměli odstraňovat. Podnikové aplikace:

- Služby řadiče domény.

- AzureActiveDirectoryDomainControllerServices.

Po nasazení instance služby Microsoft Entra Domain Services musíte virtuální síť nakonfigurovat tak, aby umožňovala ostatním připojeným virtuálním počítačům a aplikacím používat spravovanou doménu. Pokud chcete toto připojení poskytnout, musíte aktualizovat nastavení serveru DNS pro vaši virtuální síť tak, aby odkazovat na IP adresy přidružené k vaší instanci služby Microsoft Entra Domain Services.

K ověřování uživatelů ve spravované doméně potřebuje služba Microsoft Entra Domain Services hodnoty hash hesel ve formátu, který je vhodný pro ověřování protokolem NTLM a Kerberos. Microsoft Entra ID nevygeneruje ani neukládá hodnoty hash hesel ve formátu, který je vyžadován pro ověřování protokolem NTLM nebo Kerberos, dokud pro svého tenanta nepovolíte službu Microsoft Entra Domain Services. Zbezpečnostních Proto microsoft Entra ID nemůže automaticky vygenerovat tyto hodnoty hash hesel NTLM nebo Kerberos na základě stávajících přihlašovacích údajů uživatelů. Po nakonfigurování použitelných hodnot hash hesel se uloží do domény spravované službou Microsoft Entra Domain Services.

Poznámka

Pokud odstraníte doménu spravovanou službou Microsoft Entra Domain Services, odstraní se také všechny hodnoty hash hesel uložené v tomto okamžiku.

Pokud později vytvoříte doménu spravovanou službou Microsoft Entra Domain Services, synchronizované informace o přihlašovacích údajích v MICROSOFT Entra ID nelze znovu použít. Synchronizaci hodnot hash hesel je nutné znovu nakonfigurovat tak, aby ukládal hodnoty hash hesel. Dříve připojené virtuální počítače nebo uživatelé k doméně se nebudou moct okamžitě ověřit – ID Microsoft Entra potřebuje vygenerovat a uložit hodnoty hash hesel v nové spravované doméně služby Microsoft Entra Domain Services.

Postup vygenerování a ukládání těchto hodnot hash hesel se liší u uživatelských účtů jen v cloudu vytvořených v Microsoft Entra ID a uživatelských účtech, které se synchronizují z místního adresáře pomocí microsoft Entra Connect. Účet pouze pro cloud je účet, který byl vytvořen v adresáři Microsoft Entra pomocí Azure portálu nebo rutin Microsoft Graph PowerShell. Tyto uživatelské účty se nesynchronují z místního adresáře.

V případě uživatelských účtů jen pro cloud musí uživatelé před použitím služby Microsoft Entra Domain Services změnit svá hesla. Tento proces změny hesla způsobí vygenerování a uložení hodnot hash hesel pro ověřování kerberos a ověřování NTLM v Microsoft Entra ID. Účet se nesynchronuje z ID Microsoft Entra do služby Microsoft Entra Domain Services, dokud se nezmění heslo. Buď vyprší platnost hesel pro všechny cloudové uživatele v tenantovi, kteří potřebují používat službu Microsoft Entra Domain Services, která vynutí změnu hesla při příštím přihlášení, nebo dát cloudovým uživatelům pokyn, aby svá hesla změnili ručně.

Tip

Než uživatel může resetovat heslo, musíte nakonfigurovat tenanta Microsoft Entra pro samoobslužné resetování hesla.

Správa Windows Serveru v prostředí Microsoft Entra Domain Services

Služba Microsoft Entra Domain Services poskytuje spravovanou doménu uživatelům, aplikacím a službám, které mohou využívat. Tento přístup změní některé z dostupných úloh správy, které můžete dělat a jaká oprávnění máte ve spravované doméně. Tyto úlohy a oprávnění se můžou lišit od toho, co máte v běžném místním prostředí SLUŽBY AD DS.

Poznámka

Pomocí Vzdálená plocha Microsoft se nemůžete připojit k řadičům domény spravované službou Microsoft Entra Domain Services.

Přehled

Členové skupiny AAD DC Administrators mají udělená oprávnění k doméně spravované službou Microsoft Entra Domain Services. V důsledku toho můžou tito správci v doméně provádět následující úlohy:

- Nakonfigurujte předdefinovaný objekt zásad skupiny pro kontejnery počítače AADDC a uživatele AADDC ve spravované doméně.

- Správa DNS ve spravované doméně.

- Vytvořte a spravujte vlastní organizační jednotky ve spravované doméně.

- Získání přístupu pro správu k počítačům připojeným ke spravované doméně.

Protože je však doména spravovaná službou Microsoft Entra Domain Services uzamčená, nemáte oprávnění k dokončení určitých úloh správy v doméně. Některé z následujících příkladů jsou úlohy, které nelze provést:

- Rozšíření schématu spravované domény

- Připojte se k řadičům domény pro spravovanou doménu pomocí vzdálené plochy.

- Přidejte řadiče domény do spravované domény.

- Používejte oprávnění správce domény nebo podnikového správce pro spravovanou doménu.

Po vytvoření instance služby Microsoft Entra Domain Services je nutné připojit počítač k doméně spravované službou Microsoft Entra Domain Services. Tento počítač je připojený k virtuální síti Azure, která poskytuje připojení k doméně spravované službou Microsoft Entra Domain Services. Postup připojení domény spravované službou Microsoft Entra Domain Services je stejný jako připojování k běžné místní doméně služby AD DS. Po připojení počítače je nutné nainstalovat nástroje pro správu instance služby Microsoft Entra Domain Services.

Tip

Pokud se chcete bezpečně připojit k počítači, můžete zvážit použití hostitele Služby Azure Bastion. Pomocí služby Azure Bastion se spravovaný hostitel nasadí do vaší virtuální sítě a poskytuje připojení protokolu RDP (Web-Based Remote Desktop Protocol) nebo SSH (Secure Shell) k virtuálním počítačům. Virtuální počítače nevyžadují žádné veřejné IP adresy a nemusíte otevírat pravidla skupin zabezpečení sítě pro externí vzdálený provoz. K virtuálním počítačům se připojujete pomocí webu Azure Portal.

Domény služby Microsoft Entra Domain Services spravujete pomocí stejných nástrojů pro správu jako místní prostředí SLUŽBY AD DS, jako je centrum správy služby Active Directory (ADAC) nebo Active Directory PowerShell. Tyto nástroje můžete nainstalovat jako součást funkce Nástroje pro vzdálenou správu serveru (RSAT) na počítačích s Windows Serverem a klientskými počítači. Členové skupiny AAD DC Administrators pak mohou vzdáleně spravovat domény spravované službou Microsoft Entra Domain Services pomocí těchto nástrojů pro správu služby Active Directory z počítače, který je připojený ke spravované doméně.

K dispozici jsou běžné akce ADAC, jako je resetování hesla uživatelského účtu nebo správa členství ve skupině. Tyto akce ale fungují jenom pro uživatele a skupiny vytvořené přímo v doméně spravované službou Microsoft Entra Domain Services. Informace o identitě se synchronizují pouze z ID Microsoft Entra do služby Microsoft Entra Domain Services; Neexistuje žádný zpětný zápis ze služby Microsoft Entra Domain Services do ID Microsoft Entra. V důsledku toho nemůžete změnit hesla ani členství ve spravované skupině pro uživatele synchronizované z Microsoft Entra ID a tyto změny synchronizovat zpět.

Ke správě běžných akcí ve spravované doméně Microsoft Entra Domain Services můžete také použít modul Active Directory pro Windows PowerShell, který je nainstalovaný jako součást nástrojů pro správu.

Povolení uživatelských účtů pro službu Microsoft Entra Domain Services

K ověřování uživatelů ve spravované doméně potřebuje služba Microsoft Entra Domain Services hodnoty hash hesel ve formátu, který je vhodný pro ověřování protokolem NTLM a Kerberos. Microsoft Entra ID nevygeneruje ani neukládá hodnoty hash hesel ve formátu, který je vyžadován pro ověřování protokolem NTLM nebo Kerberos, dokud pro svého tenanta nepovolíte službu Microsoft Entra Domain Services. Zbezpečnostních Proto microsoft Entra ID nemůže automaticky vygenerovat tyto hodnoty hash hesel NTLM nebo Kerberos na základě stávajících přihlašovacích údajů uživatelů.

Po odpovídající konfiguraci se použitelné hodnoty hash hesel ukládají do domény spravované službou Microsoft Entra Domain Services.

Upozornění

Pokud odstraníte tuto doménu, odstraní se také všechny hodnoty hash hesel uložené v tomto okamžiku.

Synchronizované informace o přihlašovacích údajích v MICROSOFT Entra ID nelze znovu použít, pokud později vytvoříte doménu spravovanou službou Microsoft Entra Domain Services. V důsledku toho je nutné znovu nakonfigurovat synchronizaci hodnot hash hesel, aby se hodnoty hash hesel ukládaly znovu. I v té době se virtuální počítače nebo uživatele připojené k doméně nebudou moct okamžitě ověřit, protože ID Microsoft Entra potřebuje vygenerovat a uložit hodnoty hash hesel v nové spravované doméně Služby Microsoft Entra Domain Services.

Postup vygenerování a ukládání těchto hodnot hash hesel se liší u uživatelských účtů jen v cloudu vytvořených v Microsoft Entra ID a uživatelských účtech, které se synchronizují z místního adresáře pomocí microsoft Entra Connect. Uživatelský účet jen pro cloud je účet, který se vytvoří v adresáři Microsoft Entra pomocí webu Azure Portal nebo rutin Prostředí Microsoft Graph PowerShell. Tyto uživatelské účty se nesynchronují z místního adresáře.

V případě uživatelských účtů jen pro cloud musí uživatelé před použitím služby Microsoft Entra Domain Services změnit svá hesla. Tento proces změny hesla způsobí, že se hodnoty hash hesel pro ověřování Kerberos i NTLM generují a ukládají v Microsoft Entra ID. Účet se nesynchronuje z ID Microsoft Entra do služby Microsoft Entra Domain Services, dokud se nezmění heslo. V důsledku toho byste měli buď vypršet hesla pro všechny cloudové uživatele v tenantovi, kteří potřebují používat službu Microsoft Entra Domain Services, která vynutí změnu hesla při příštím přihlášení, nebo dát cloudovým uživatelům pokyn, aby si heslo změnili ručně. Možná ale budete muset povolit samoobslužné resetování hesla, aby si uživatelé cloudu resetovali heslo.